Die Lösung myPDCA® unterstützt Sie bei der Einführung und im Betrieb Ihres Managementsystems oder ISMS Informationssicherheits-Managementsystems normkonform nach ISO/IEC 27001, ISO/IEC 27002, ISO/IEC 27005, ISO/IEC 27019: 2020, ISO/IEC 31000, IT-Grundschutz und weitere. Die besondere Habtik leiten Sie durch alle Prozesse und vereinfachen somit das Riskmanagement. Mit myPDCA® etablieren Sie eine leistungsfähige, zertifizierbares Gesamtsystem, das auch monetäre Ergebnisse der Risiken liefert.

Begriffe und Definitionen

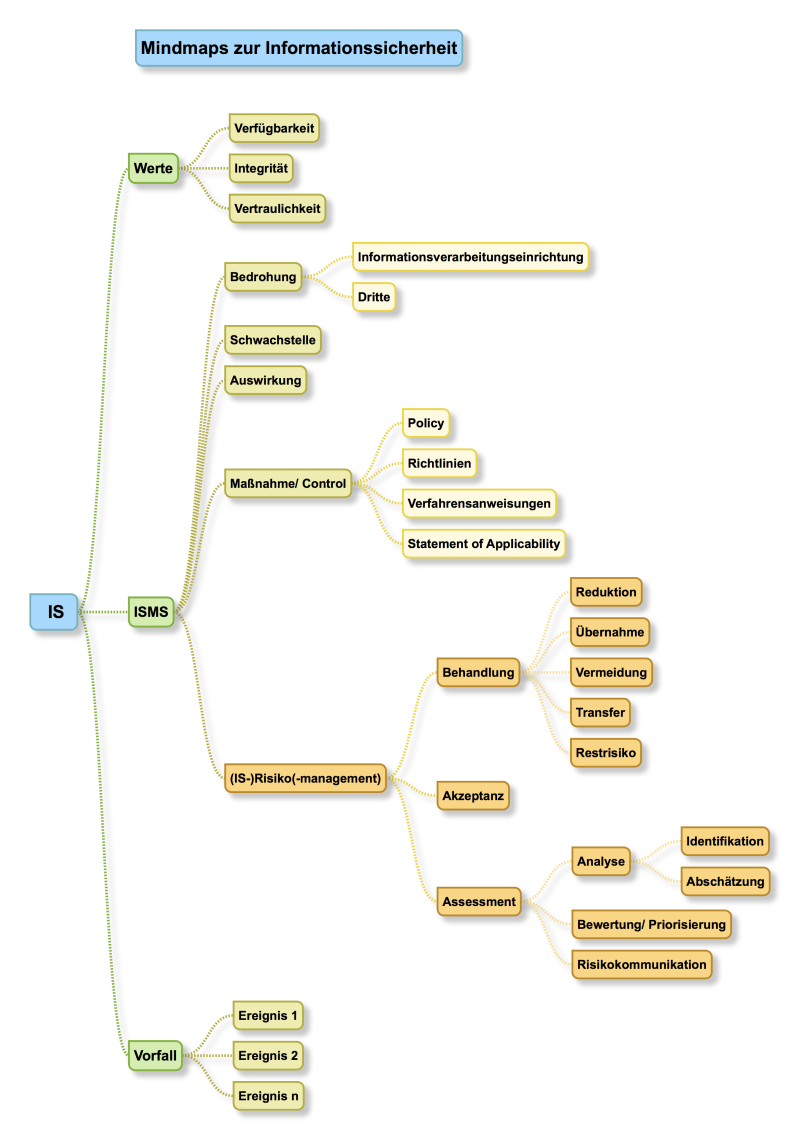

Die formell eingeführten Begriffe sind in eine Mindmap dargestellt. Als Ursprung dient die Informationssicherheit, von dem aus zu den drei Punkten Werte, ISMS und Vorfall verzweigt wird. Die auch als Schutzziele der Informationssicherheit bezeichneten Begriffe Verfügbarkeit, Integrität und Vertraulichkeit finden sich in den Werten und ein Vorfall besteht aus einem oder mehreren Ereignissen.

Alle anderen Begriffe finden sich direkt unterhalb des Knotens ISMS.

Asset

Asset kann frei als „Wert“ übersetzt werden. Also, alles was für eine Organisation von Wert ist, ist ein Asset.

Primäre Assets

Die primären Assets sind solche Assets, die unbedingt zu schützen sind. Sie stellen den eigentlichen Wert einer Organisation oder eines Unternehmens dar. Das sind z.B. Geschäftsprozesse, Reputation eines Unternehmens, eine besondere Kundenbeziehung, eine Technologie, Know-How, Erfahrung der Mitarbeiter, Forschungsergebnisse, u.s.w.

Sekundäre Assets

Die sekundären Assets sind solche Assets die benötigt werden, damit die primären Assets ihre Wertschöpfung entfalten können. Das sind z.B. PCs, Switch, Modem, Gebäude, Klimaanlage, u.s.w.

Assetkategorien

Assetkategorien ermöglichen eine Einteilung der Werte in Kategorien. Das sind z.B. Leitsysteme und Systembetrieb, Übertragungstechnik und Kommunikation, Sekundär-, Automatiesierungs- und Fernwirktechnik aus den IT-Sicherheitskatalog der Bundesnetzagentur.

Assetgruppen

Assetgruppen ermöglichen eine bessere Organisation der Werte. Das sind z.B. Onlinerechner, Dialogrechner, Serversysteme, Switche, u.s.w.

Assettypen

Assetgruppen ermöglichen eine Einteilung der Werte in Typen. Das sind z.B. Geschäftsprozess, Organisation, Personal, Gebäude, Netzwerk, Software, Hardware, u.s.w.

Verfügbarkeit

Die Verfügbarkeit ist gegeben, wenn einer berechtigten Entität auf Verlangen Zutritt, Zugang oder Zugriff gewährt wird.

Vertraulichkeit

Die Vertraulichkeit ist gegeben, wenn eine Information niemals gegenüber einem unberechtigten Individuum, einer Entität oder einem Prozess verfügbar gemacht oder offengelegt wird. Vertraulichkeit beschränkt also die Verfügbarkeit.

Integrität

Die Integrität eines Wertes ist gegeben, wenn der Schutz seiner Richtigkeit und Vollständigkeit gewährleistet ist.

Informationssicherheit

Mit Informationssicherheit bezeichnen die Standards den Erhalt von Vertraulichkeit, Integrität und Verfügbarkeit. Darüber hinaus werden jedoch auch Authentizität, Zurechenbarkeit, Nichtabstreitbarkeit und Verlässlichkeit unter dem Begriff zusammengefasst.

Informationssicherheits-

ereignis

Ein Informationssicherheitsereignis ist ein identifiziertes Ereignis, dass auf eines der folgenden Dinge hindeutet:

Informationssicherheits-

vorfall

Ein Informationssicherheitsvorfall besteht aus einem oder mehreren unerwünschten oder unvorhergesehenen Informationssicherheitsereignissen, die mit einer hohen Wahrscheinlichkeit eine Beeinträchtigung der Geschäftstätigkeit bedeuten oder die Informationssicherheit bedrohen.

Management für Informationssicherheit ISMS

Ein Management für Informationssicherheit ISMS ist der Teil eines übergreifenden Managementsystems, der Informationssicherheit unter Berücksichtigung von Risiken

Bestandteile dieses Managementsystems sind die Aufbauorganisation, Richtlinien, Planung, Verantwortlichkeiten, Verfahrensweisen, Prozesse und Ressourcen.

Risiko

Als Risiko bezeichnet man die Kombination aus Wahrscheinlichkeit und Konsequenz eines Ereignisses.

Restrisiko

Das nach der Risikobehandlung verbleibende Risiko nennt man Restrisiko.

Risikoakzeptanz

Risikoakzeptanz ist die Entscheidung ein bekanntes Risiko zu akzeptieren. Beachte: Risikoakzeptanz und Risikoübernahme bezeichnen unterschiedliche Aktivitäten im Prozessverlauf.

Risikoanalyse

Während der Risikoanalyse werden Quellen für Risiken systematisch identifiziert und abgeschätzt.

Risiko-Assessment

Das Risiko-Assessment besteht aus der Risikoanalyse und der Risikobewertung / Priorisierung.

Risikobewertung / Priorisierung

Während der Risikobewertung / Priorisierung werden die zuvor identifizierten und abgeschätzten Risiken mit den Basiskriterien abgeglichen, um deren Bedeutung zu bewerten.

Risikomanagement

Unter Risikonanagement versteht man die koordinierten Aktivitäten zur Steuerung und Kontrolle einer Organisation unter Berücksichtigung von Risiken.

Risikobehandlung

Mit Risikobehandlung wird der Prozess bezeichnet, bei dem Maßnahmen ausgewählt und eingerichtet werden, die sich auf die Risiken auswirken.

Statement of Applicability SoA

Das Statement of Applicability SoA beschreibt die Control Objectives und die Controls die innerhalb des betrachteten ISMS relevant anwendbar sind. Diese basieren auf dem Ergebnis aus Risiko-Assessment und Risikobehandlung. Darüber hinaus sind juristische und behördliche Anforderungen, vertragliche Verpflichtungen und die geschäftlichen Anforderungen an die Informationssicherheit zu berücksichtigen.

Maßnahmen

Controls sind Maßnahmen des Risikomanagements. Das sind:

Diese können in unterschiedliche Kategorien unterteilt werden:

Der Begriff Control wird immer dann empfohlen, wenn es um ein explizites Control aus einem Standard geht.

Leitlinie

Eine Policy (oder deutsch: Leitlinie) ist eine formelle Absichtsbekundung und Weisung des Managements.

Richtlinien

Richtlinien stellen klar, was gemacht werden muss, um die Ziele der Policies zu erreichen und treffen Aussagen dazu, wie das zu erfolgen hat.

Informationsverarbeitungseinrichtung

Als Informationsverarbeitungseinrichtung bezeichnet man Systeme, Dienste oder Infrastrukturen zur Informationsverarbeitung oder die Gebäude und Räume, in denen sie sich befinden.

Dritte

Personen oder Organisationen, die bezüglich eines Sachverhalts unabhängig von den Beteiligten agieren, werden als Dritte bezeichnet.

Bedrohung

Eine mögliche Ursache für einen unerwünschten Vorfall, der negative Auswirkungen auf ein System oder die Organisation haben kann, wird als Bedrohung bezeichnet. Oder anderst - Die Bedrohung wirkt dabei auf die Schwachstellen eines Assets oder Wertes.

Schwachstelle

Eine Schwachstelle bezüglich eines Werts oder mehrerer Werte, kann durch eine oder mehrere Bedrohungen ausgenutzt werden kann.

Impact

Unter einem Impact versteht man die Auswirkung auf die erreichte Höhe der Unternehmensziele.

Informationssicherheits-

risiko

Als Informationssicherheitsrisiko bezeichnet man das Potential, dass die Bedrohung einer Schwachstelle ausgenutzt werden kann und der Organisation Schaden zugefügt wird. Das Risiko wird als Kombination aus Wahrscheinlichkeit eines Ereignisses und dessen Konsequenz gemessen.

Risikovermeidung

Die Entscheidung, sich einem Risiko gar nicht erst aussetzen oder es durch Maßnahmen zu vermeiden, bezeichnet man als Risikovermeidung.

Risikokommunikation

Unter Risikokommunikation versteht man den Austausch von Informationen zu Risiken zwischen den Entscheidungsträgern und anderen Prozessbeteiligten.

Risikoabschätzung

Die Risikoabschätzung bezeichnet den Prozess, bei dem die Werte einer Organisation mit den Wahrscheinlichkeiten und Konsequenzen eines Risikos in Verbindung gebracht werden. In diesem Zusammenhang verwendet der Standard den Begriff Aktivität (activity) statt Prozess (process). Das gilt auch für die Begriffe "likelihood" und "probability", was aber im Deutschen beides mit "Wahrscheinlichkeit" ünbersetzt wird.

Risikoidentifikation

Mit Risikoidentifikation bezeichnet man den Prozess, bei dem Risiken gesucht, aufgelistet und charakterisiert werden. Auch hier gilt, dass der Standard den Begriff Aktivität (activity) statt Prozess (process) verwendet.

Risikoreduktion

Unter Risikoreduktion versteht man die Reduzierung der Wahrscheinlichkeit und / oder der Konsequenzen eines Risikos.

Risikoübernahme

Unter Risikoübernahme versteht man gemäß [10] allgemein die Übernahme des Schadens oder des Gewinns, der sich aus einem Risiko ableitet. Im Kontext von Informationssicherheitsrisiken im Speziellen sollen jedoch nur Schäden berücksichtigt werden. Beachte: Risikoübernahme und Risikoakzeptanz bezeichnen unterschiedliche Aktivitäten im Prozessverlauf.

Risikotransfer

Man spricht vom Risikotransfer, wenn der mögliche Schaden eines Risikos mit einer anderen Organisation geteilt wird. Auch hier werden mögliche Gewinne - wie in [10] vorgegeben - nicht berücksichtigt.